윈도우 / MS Windows 11은 TPM 진단 도구를 첫 번째 옵션 기능으로 설정합니다

2021.07.01 13:12

Windows 11은 TPM 진단 도구를 첫 번째 옵션 기능으로 설정합니다.

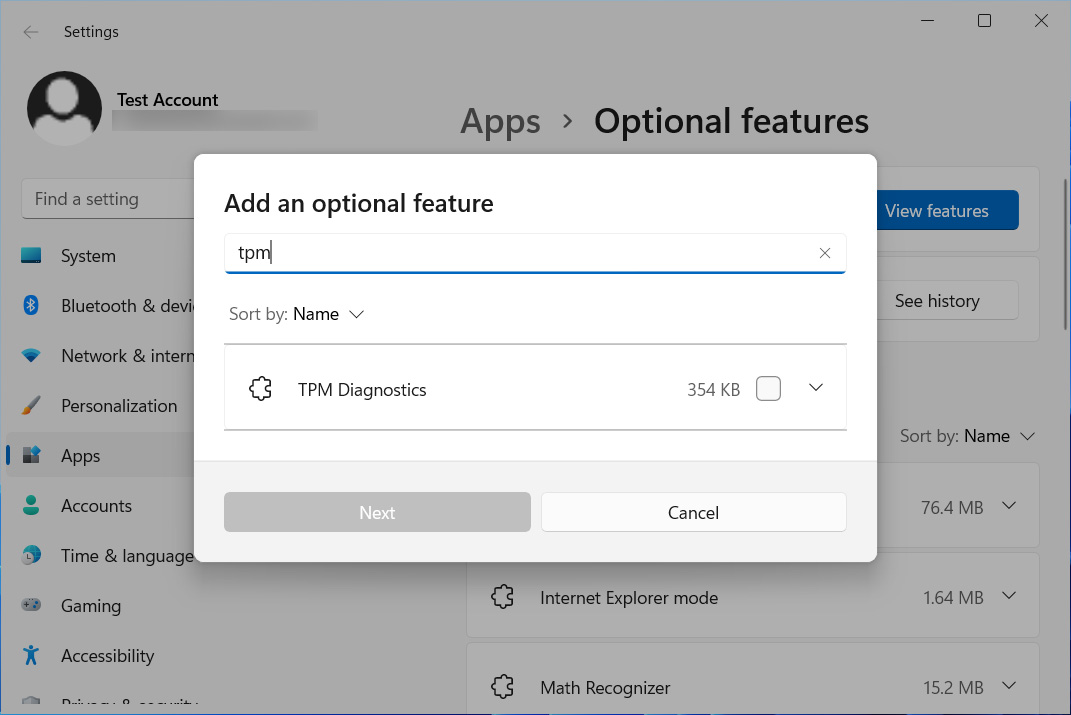

Windows 11에는 관리자가 장치의 TPM 보안 프로세서에 저장된 데이터를 쿼리할 수 있는 'TPM 진단'이라는 새로운 옵션 기능이 제공됩니다.

Windows 11과 관련하여 Microsoft는 OS가 일부 보안 기능을 작동하기 위한 요구 사항으로 TPM 2.0 보안 프로세서에 모든 것을 걸고 있습니다.

"미래의 PC는 랜섬웨어와 같은 일반적인 공격과 정교한 공격, 그리고 보다 정교한 국가 공격으로부터 보호하기 위해 이 현대적인 하드웨어 신뢰의 뿌리가 필요합니다. TPM 2.0을 요구하면 신뢰할 수 있는 루트가 기본으로 제공되므로 하드웨어 보안 표준이 향상됩니다."라고 Microsoft는 새로운 블로그 게시물에서 설명합니다.

"TPM 2.0은 Windows Hello 및 BitLocker로 보안을 제공하여 고객이 ID와 데이터를 더 잘 보호할 수 있도록 지원하는 중요한 구성 요소입니다. 또한 많은 기업 고객에게 TPM은 디바이스의 상태를 증명하기 위한 보안 요소를 제공하여 제로 트러스트(Zero Trust) 보안을 지원합니다."

TPM은 "암호화 키, 사용자 자격 증명 및 기타 중요한 데이터를 하드웨어 장벽 뒤에서 안전하게 보호하여 멀웨어 및 공격자가 해당 데이터에 액세스하거나 데이터를 변조할 수 없도록 하는" 데 사용되는 하드웨어 보안 프로세서입니다.

이것은 중요한 기기처럼 들리지만 윈도우 10을 완벽하게 실행하는 오래된 컴퓨터를 가진 많은 사용자들은 윈도우 11로 업그레이드하고 싶다면 새로운 하드웨어를 구매해야 하기 때문에 화가 나 있다.

Microsoft는 이 새로운 요구 사항으로 인해 상당한 반발을 겪었지만 새로운 옵션 기능은 Windows 11에서 TPM 보안 프로세서와 이 프로세서가 얼마나 중요한지를 보여 줍니다.

Windows 11에는 새로운 TPM 진단 도구가 포함되어 있습니다.

TPM 프로세서의 사용에 대한 Microsoft의 투자는 관리자가 저장된 정보에 대해 TPM을 쿼리할 수 있는 "TPM 진단"이라는 새로운 Windows 11 명령줄 도구에 표시됩니다.

Windows 11에는 새로운 TPM 진단 도구가 포함되어 있습니다.

TPM 프로세서의 사용에 대한 Microsoft의 투자는 관리자가 저장된 정보에 대해 TPM을 쿼리할 수 있는 "TPM 진단"이라는 새로운 Windows 11 명령줄 도구에 표시됩니다.

Microsoft에는 이미 신뢰할 수 있는 플랫폼 모듈 관리 콘솔(tpm.msc)이 포함되어 있지만 Microsoft는 적은 양의 정보와 TPM을 삭제하는 기능만 제공합니다.

TPM 진단.exe 도구를 사용하면 윈도우즈 증명 ID 키, 승인 키 인증서, TPM에 저장된 다른 키, 부팅 카운터, 실행 중인 작업에 대한 정보, TPM에 대한 정보 등을 비롯한 훨씬 더 중요한 정보에 액세스할 수 있습니다.

TPM 기능이 없는 가상 시스템에는 윈도우즈 11만 설치되어 있으므로 TPM 2.0 모듈이 설치된 윈도우즈 10 상자에 파일을 복사하여 프로그램을 테스트했습니다.

TPM 진단입니다.exe 프로그램은 Windows 10 Pro 사용자만 사용할 수 있는 것으로 보이며 높은 명령 프롬프트에서 실행해야 하며, 자체적으로 실행되면 사용 가능한 명령의 도움말 파일이 나열됩니다.

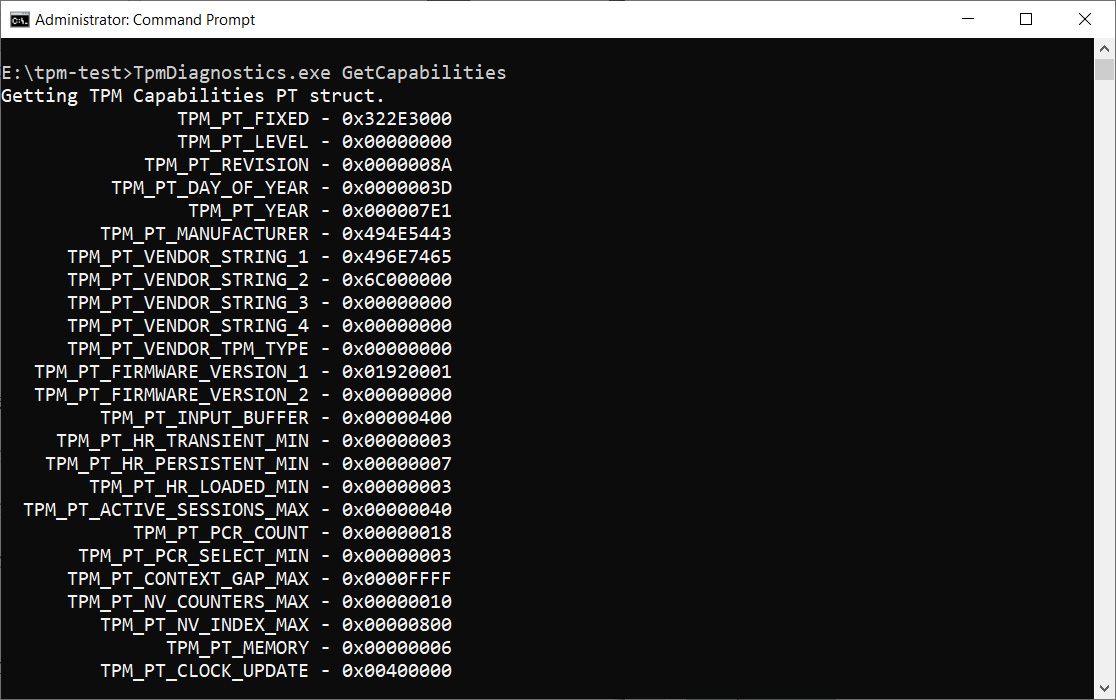

TpmDiagnostics 명령을 예로 들 수 있습니다.exe GetCapabilities에는 설치된 TPM 프로세서의 기능과 설정이 다음과 같이 나열됩니다.

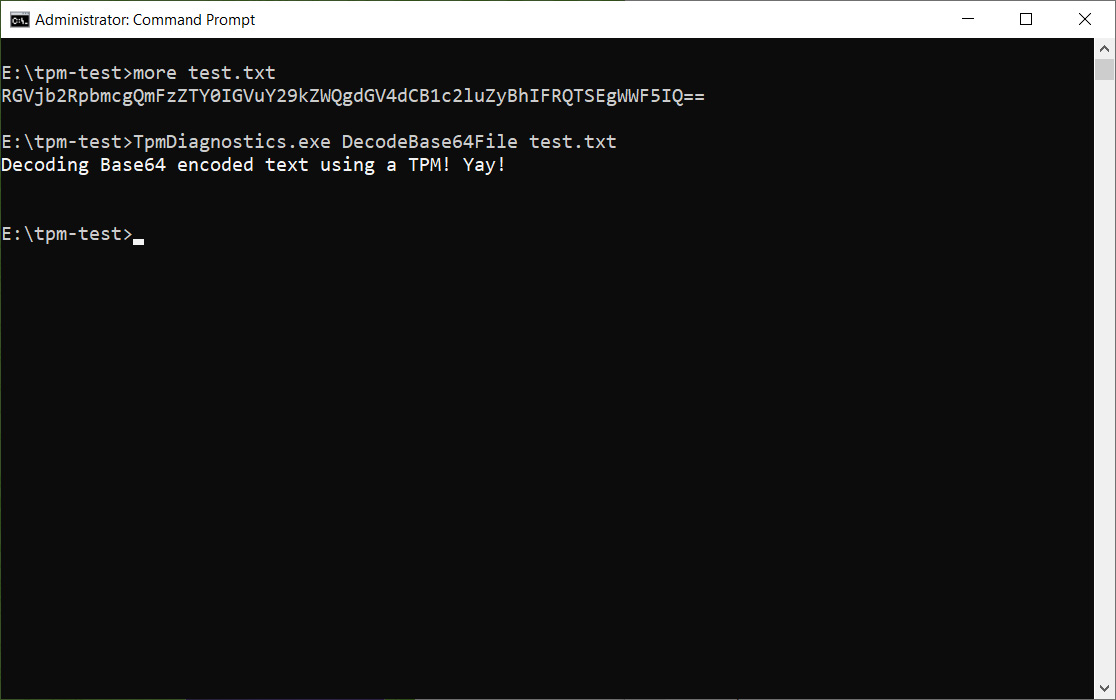

저장된 키 및 기타 정보를 쿼리할 뿐 아니라 TPM을 사용하여 Base64, 16진수 및 이진 파일의 인코딩/암호 해독을 수행할 수도 있습니다.

TPM에 어떤 데이터가 저장되고 있는지 이해하지 못하는 한 TPM을 너무 많이 건드려서 장치의 작동에 필요한 키를 실수로 제거하지 않는 것이 좋습니다.

그러나 Microsoft TPM(신뢰할 수 있는 플랫폼) 설명서 및 새로운 Tpm 진단.exe 도구는 Windows 11의 기본 보안 메커니즘에 대한 풍부한 정보를 제공할 수 있습니다.

TPM 진단에서 사용할 수 있는 전체 명령 목록입니다.exe 도구는 다음과 같습니다:

tpmdiagnostics : A tool for Windows 10 build 22000 Copyright (c) Microsoft Corporation. All rights reserved. Flags: PrintHelp ( /h -h ) PromptOnExit ( -x /x ) UseECC ( -ecc /ecc ) UseAes256 ( -aes256 /aes256 ) QuietPrint ( -q /q ) PrintVerbosely ( -v /v ) Use the 'help' command to get more information about a command. Commands: TpmInfo: GetLockoutInfo IsOwned PlatformType CheckFIPS ReadClock GetDeviceInformation IfxRsaKeygenVulnerability GatherLogs [full directory path] PssPadding IsReadyInformation TpmTask: MaintenanceTaskStatus ShowTaskStatus IsEULAAccepted ProvisionTpm [force clear] [allow PPI prompt] TpmProvisioning: PrepareTPM CanUseLockoutPolicyClear CanClearByPolicy AutoProvisioning: IsAutoProvisioningEnabled EnableAutoProvisioning DisableAutoProvisioning [-o] EK: EkInfo ekchain EkCertStoreRegistry GetEkCertFromWeb [-ecc] [cert file] GetEkCertFromNVR [-ecc] [cert file] GetEkCertFromReg [-ecc] [ output file ] GetEk [-ecc] [key file] CheckEkCertState InstallEkCertFromWeb InstallEkCertFromNVR InstallEkCertThroughCoreProv EKCertificateURL WindowsAIK: InstallWindowsAIK [-skipCert] WinAikPersistedInTpm UninstallWindowsAIKCert GetWindowsAIKCert [cert file] IsWindowsAIKInstalledInNCrypt EnrollWindowsAIKCert GetWindowsAIKPlatformClaim ["fresh"] [output file] OtherKeys: PrintPublicInfo [ srk / aik / ek / handle ] [-asBcryptBlob / -RsaKeyBitsOnly / -RsaSymKeyBitsOnly] [-ecc] TestParms [ SYMCIPHER | RSA ] [ algorithm specific arguments ] EnumerateKeys NVStorage: EnumNVIndexes DefineIndex [index] [size] [attribute flags] UndefineIndex [index] ReadNVIndexPublic [index] WriteNVIndex [index] [data in hex format | -file filename] ReadNVIndex [index] NVSummary NVBootCounter: CheckBootCounter ReadBootCounter [/f] PCRs: PrintPcrs PhysicalPresence: GetPPTransition GetPPVersionInfo GetPPResponse GetPPRequest TPMCommandsAndResponses: CommandCode [hex command code] ResponseCode [hex response code] Tracing: EnableDriverTracing DisableDriverTracing FormatTrace [etl file] [output json file] DRTM: DescribeMle [MLE Binary File] Misc: Help [command name] DecodeBase64File [file to decode from base 64] EncodeToBase64File [file to encode] ReadFileAsHex [file to read] ConvertBinToHex [file to read] [file to write to] ConvertHexToBin [file to read] [file to write to] Hash [hex bytes or raw value to hash] GetCapabilities