윈 도 우 2018년 6월 윈도 업데이트부터 인텔 cpu 패치가 추가 되었네요

2018.06.14 23:02

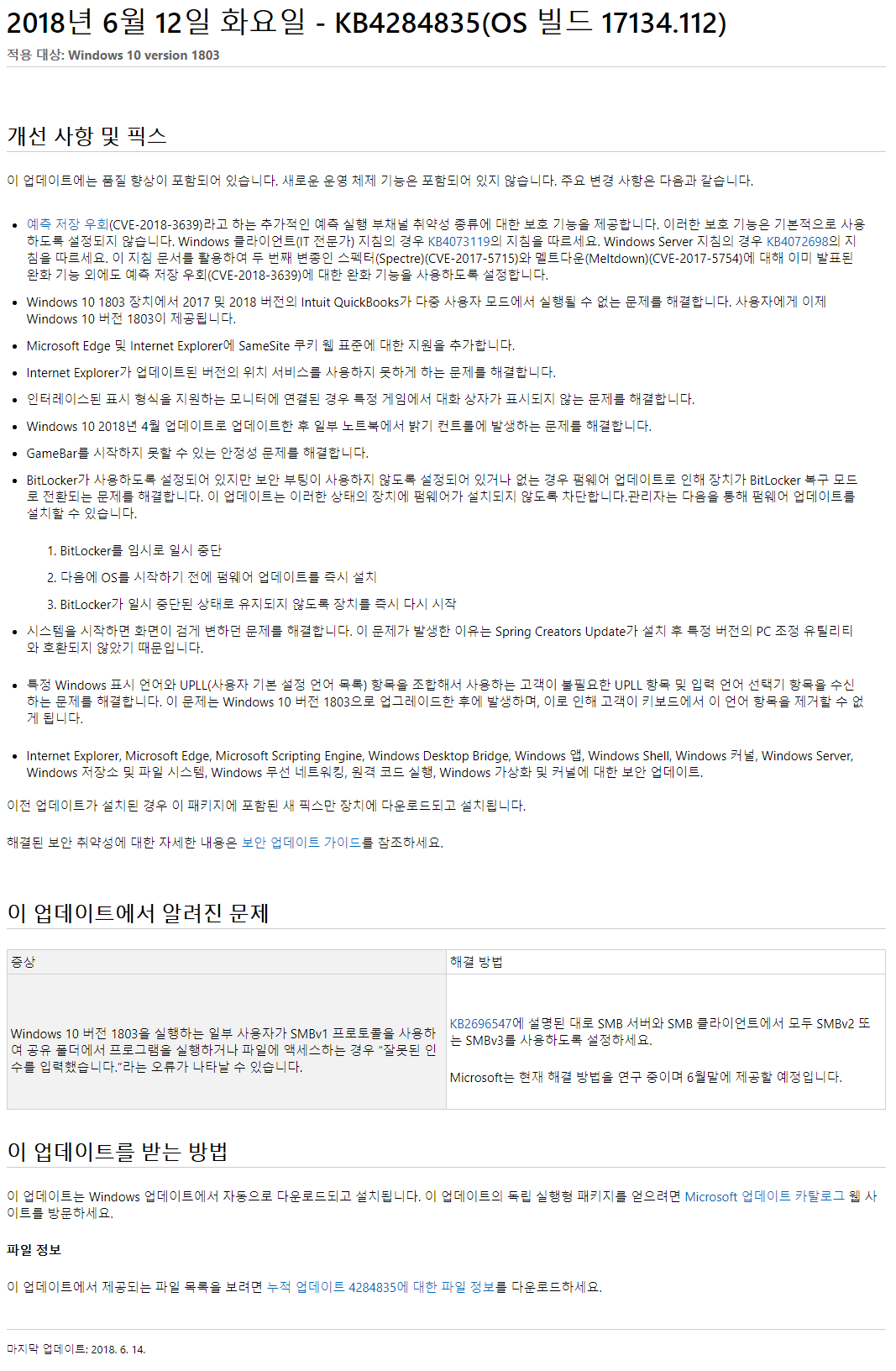

어제 2018.06.13 수요일, 6월 정기 업데이트 MS 설명 보신 분들은 아실 겁니다. 모든 업데이트에 첫머리에 나옵니다

https://support.microsoft.com/ko-kr/help/4284835

다른 윈도들도...[윈도7~윈도10 ] 첫머리에 나옵니다. 또 특이한 점이 패치는 포함 되어 있는데 기본 비활성 시켜둔 것입니다

원하는 사용자들만 레지스트리로 활성하라는 것입니다. 윈도 업데이트가 안 된 경우는 레지스트리는 소용이 없습니다.

그리고 아직 멜트다운과 스펙터 패치를 확인하는 InSpectre.exe 에는 반영이 안 되어 있습니다

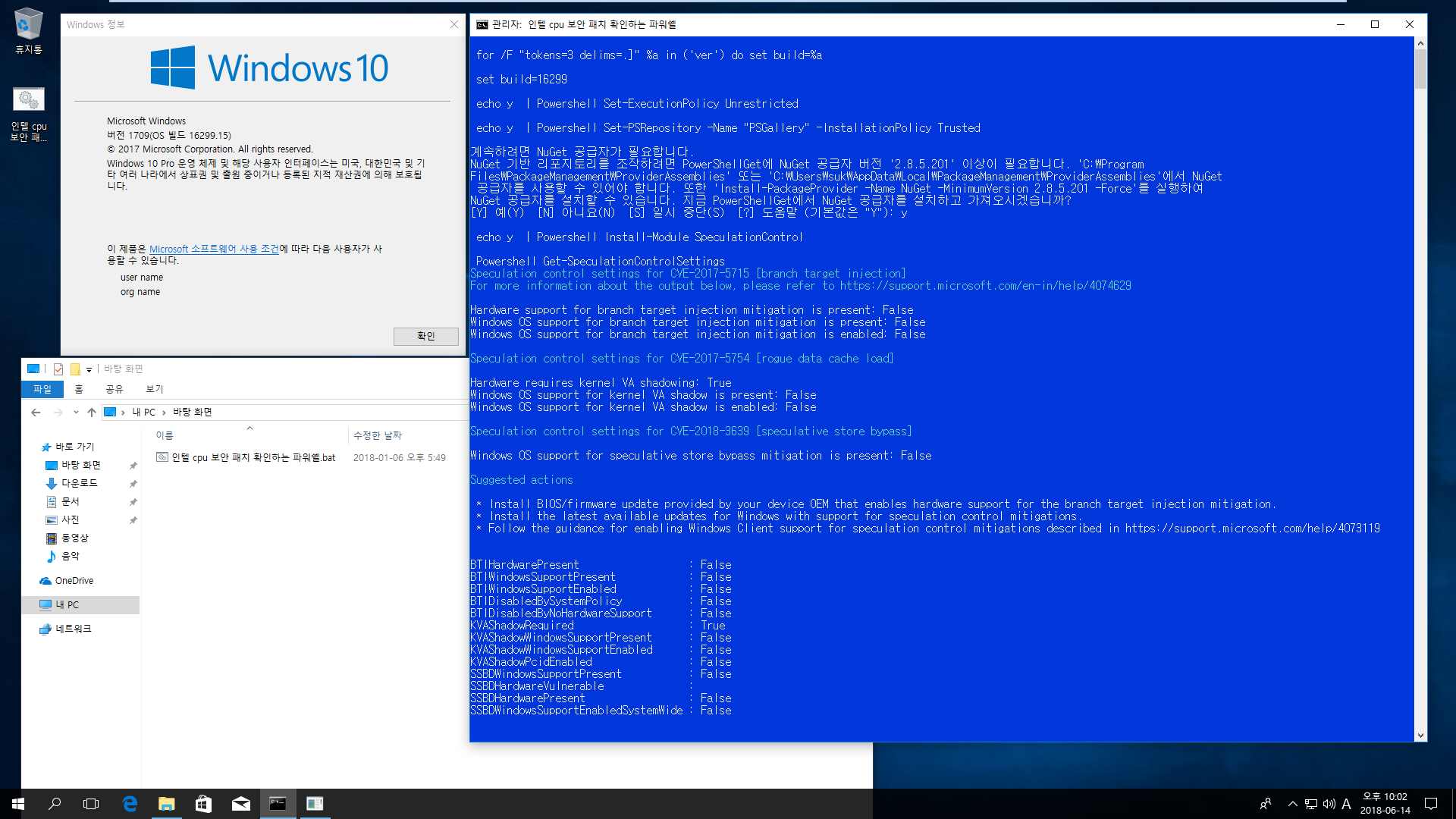

그래서 제가 예전에 파워쉘로 확인하는 bat 파일을 사용해봤습니다. 다행히 그대로 사용해도 작동했습니다 ^^

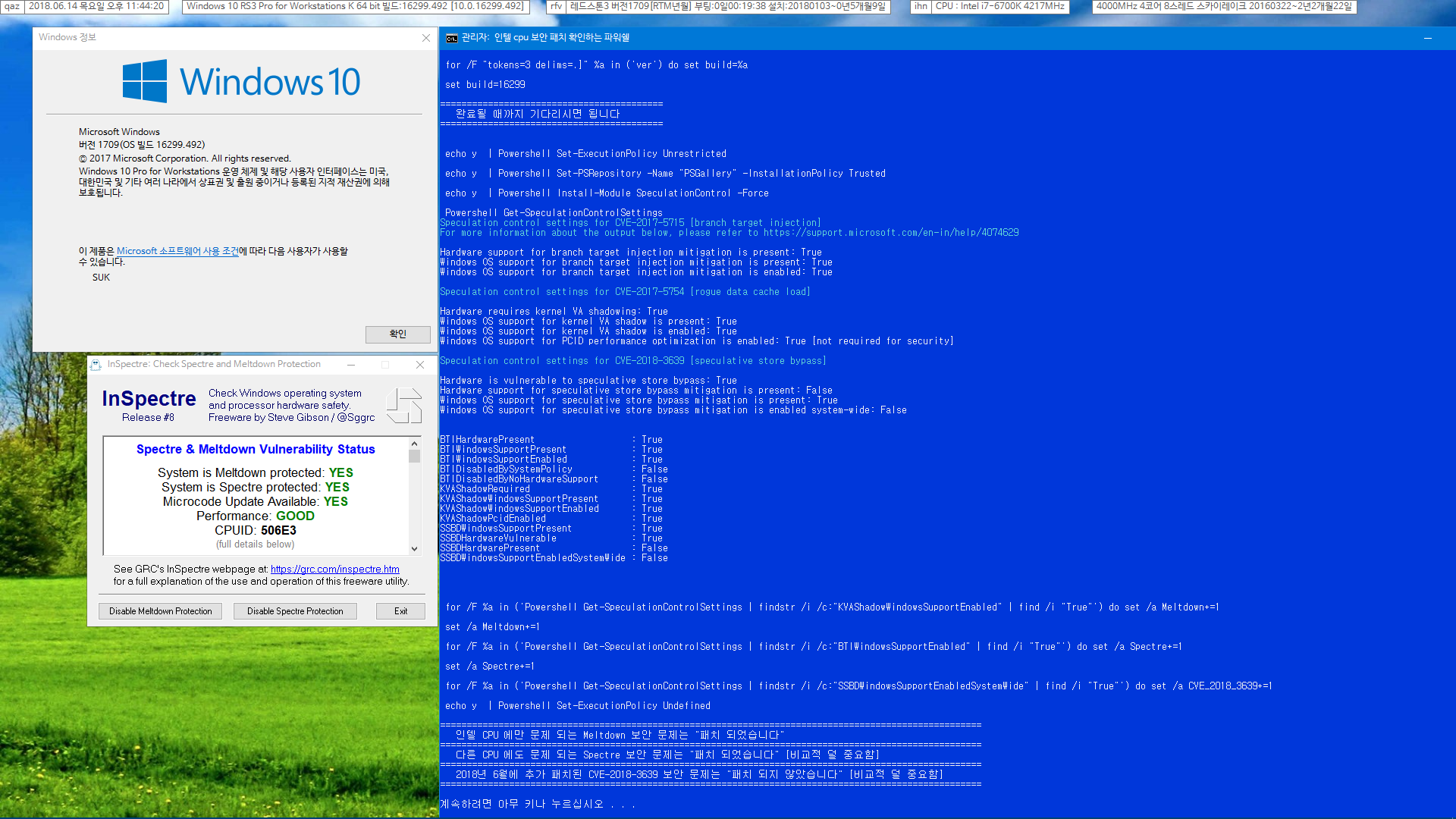

겁?이 나서 우선 가상머신에서 실행해봤습니다

이렇게 새로 추가된 항목 CVE-2018-3639 까지 패치 되었는지 잘 나옵니다

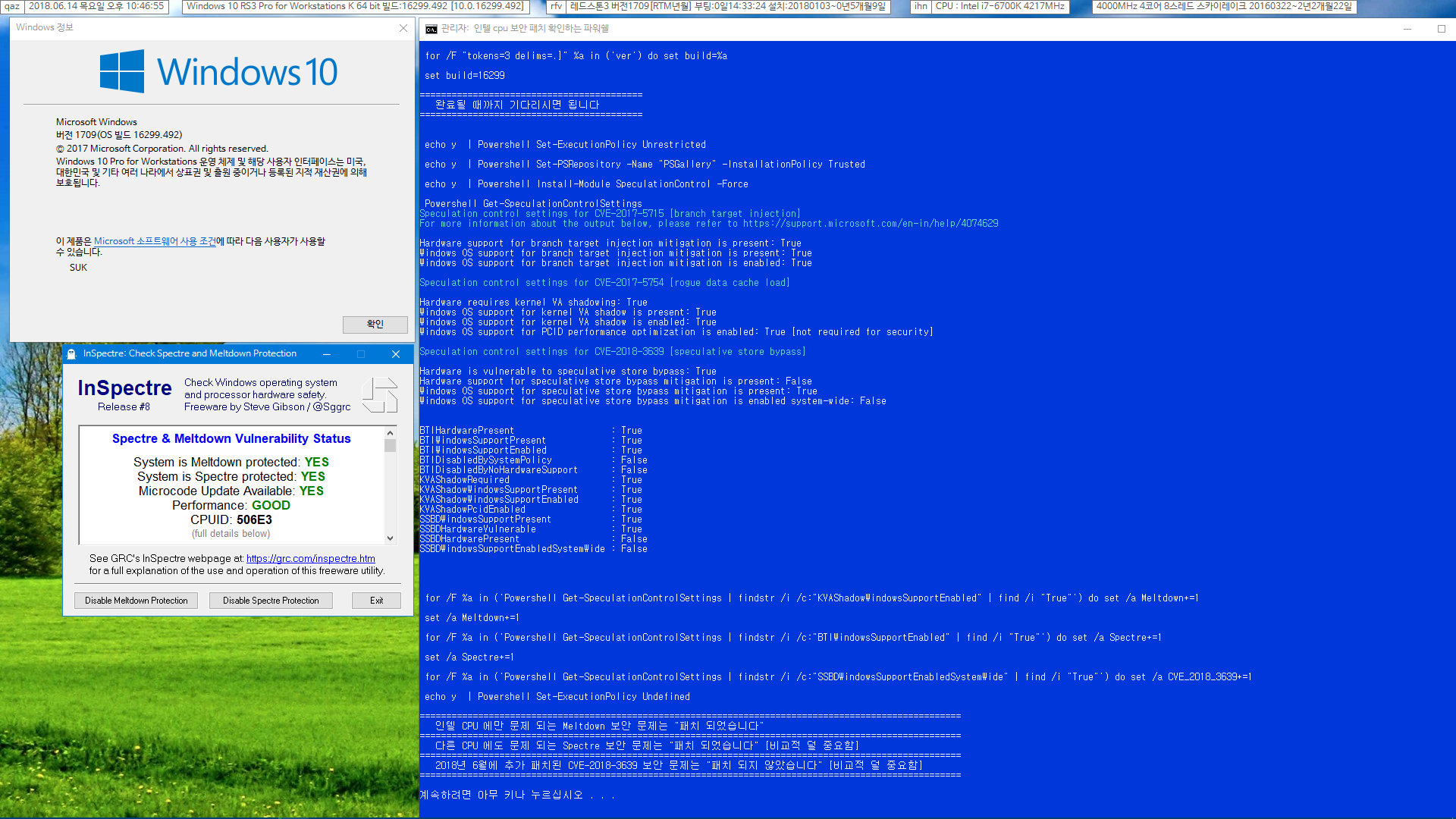

이제 실컴 윈도10 버전1709 레드스톤3 에서 실행해봤습니다.

새로 추가된 CVE-2018-3639 패치가 되었는지 메시지가 나오게 수정했습니다.

그외에도 기존에 낮은 버전의 파워쉘이 설치 되어 있는 경우, 계속 낮은 버전으로 작동하기 때문에, 새로 추가된 항목이 나오지 않는 문제가 있어서

그 부분만 약간 수정했습니다

이제 레지스트리 입력하여 새로 추가된 CVE-2018-3639 패치를 활성화 해봐야겠네요. 이것이 진짜 떨리는 일이네요;;

참고로 한 MS 웹페이지들 입니다

아, 예전 게시물에서도 썼듯이 이 파워쉘 명령으로 된 bat 파일은 윈도10 에서만 작동합니다.

지금 막 만들어서 수정할 사항이 있는지 좀 더 살펴보고 올리겠습니다

----------------------

예측 저장 우회와 두 번째 변종인 스펙터 및 멜트다운과 관련된 완화 기능 관리

적용 대상: Windows 10 버전 1803, Windows 10 버전 1709, Windows 10 버전 1703, Windows 10 버전 1607, Windows 10, Windows 7 SP1

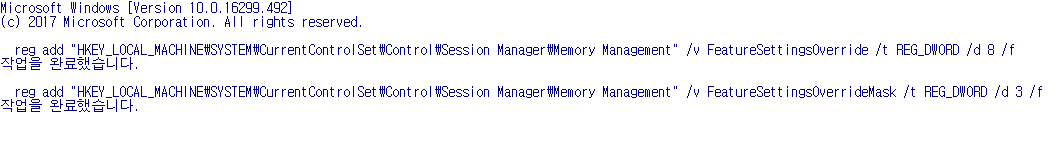

- 다음 레지스트리 설정(기본적으로 사용하지 않도록 설정되어 있기 때문)을 통해 두 번째 변종인 스펙터(CVE-2017-5715) 및 멜트다운(CVE-2017-5754)과 관련된 완화 기능과 함께 예측 저장 우회(CVE-2018-3639)와 관련된 완화 기능을 사용하도록 설정합니다.

reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management" /v FeatureSettingsOverride /t REG_DWORD /d 8 /freg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management" /v FeatureSettingsOverrideMask /t REG_DWORD /d 3 /f

참고 이러한 레지스트리 변경 작업은 관리자 권한으로 실행하고 컴퓨터를 다시 시작해야 합니다. - 다음 레지스트리 설정을 통해 예측 저장 우회(CVE-2018-3639)와 관련된 완화 기능을 사용하지 않도록 설정합니다.

reg delete "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management" /v FeatureSettingsOverride /freg delete "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management" /v FeatureSettingsOverrideMask /f

참고 이러한 레지스트리 변경 작업은 관리자 권한으로 실행하고 컴퓨터를 다시 시작해야 합니다.

---------------------------------

위에 쓴대로 패치를 활성하는 레지스트리를 적용하고 재부팅했습니다

띠옹..패치가 여전히 안 된 것으로 나오네요. 6월 정기 업데이트 설치한 상태인데요. 무슨 일 일까요?

재부팅 할 때 부팅도 느리고, 윈도 업데이트도 조금 설치하는 듯 하여 적용된 듯한 느낌을 받았는데요.

음. 복잡하네요. 그냥 InSpectre.exe 에서 이번 패치 항목을 추가할 때까지 가만히 기다려야겠습니다. 그렇게 급한 것도 아니고...

-----------------------------------------

별로 필요없는 bat 파일 같습니다만, 참고 삼아 올립니다. 테스트한대로 파일 이름과는 달리 새로 추가된 항목이 나열되기는 하는데 미지수입니다.

인텔 cpu 보안 패치 확인하는 파워쉘2-2018년 6월 정기 업데이트부터 추가 패치된 CVE-2018-3639까지 확인가능.bat

예전 게시물에서도 썼듯이 이 파워쉘 명령으로 된 bat 파일은 윈도10 에서만 작동합니다.

-----------------------------------------

2018.06.15 금요일 오후 05:07

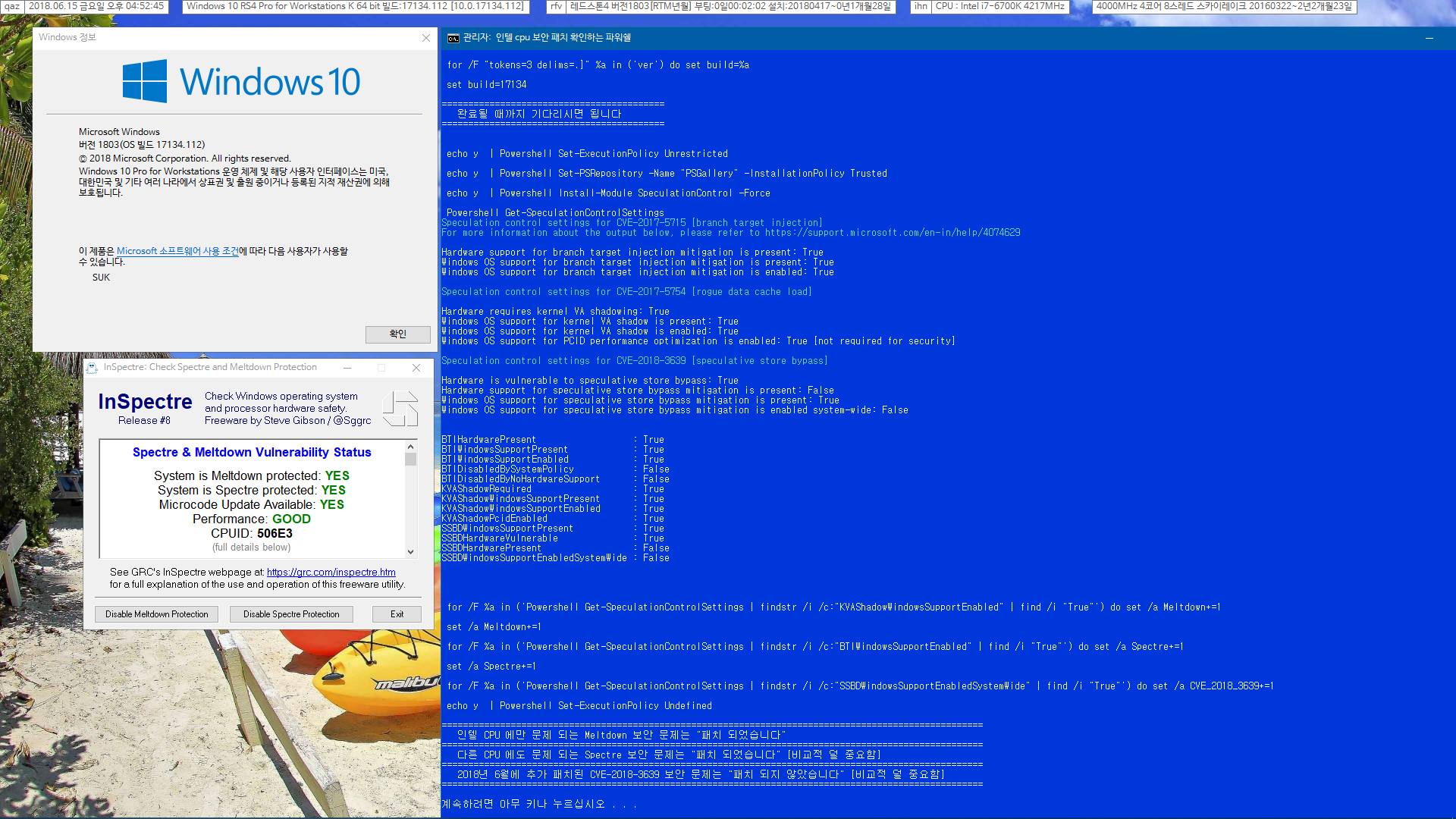

윈도10 버전1803 레드스톤4 으로도 테스트 해봤습니다. [위에서는 버전1709 레드스톤3]

결과만 올립니다. 위에 테스트한 것과 같습니다.

-----------------------------------------

2018.06.15 금요일 오후 08:07

윈도 업데이트만으로 안 되고, 바이오스 업데이트도 해야 하는 것 같기도 하네요.

제가 볼 때는 이 부분이 명확하게는 안 보이네요. 바이오스는 아직 베타 버전이라고 나오더군요.

저는 바이오스 업데이트는 아무 것도 안 한 상태입니다. 위에 상태는 순수하게 윈도 업데이트 만으로 된 것입니다.

위에 쓴 CVE-2018-3639 만 아니라 최근에는 CVE-2018-3640 도 뉴스에 올라왔습니다.

댓글 [8]

-

직장인 2018.06.14 23:15

-

DeathWing 2018.06.14 23:36 CPU 패치도 .....펌웨어도...제조사 드라이버도... 강제적이라 먹통 경험을 몸소 느끼고 있습니다.

-

obs 2018.06.15 07:03

항상 감사합니다.

행복하세요.

-

REFS 2018.06.15 07:59

수고하셨습니다..감사합니다..^ ^*

-

백수건달 2018.06.15 08:05

수고하셨습니다

-

ehdwk 2018.06.15 09:41

수고하셨습니다. -

오짜 2018.06.15 13:32

수고 하셨습니다. 좋은 정보 감사합니다.

-

선우 2018.06.15 17:43

언제나 석님의 수고에 감사드릴 뿐입니다 수고 하셨습니다 석님^^*

| 번호 | 제목 | 글쓴이 | 조회 | 추천 | 등록일 |

|---|---|---|---|---|---|

| [공지] | 사용기/설치기 이용안내 | gooddew | - | - | - |

| 11065 | 윈7 허접 설치 사용기 [10] |

|

25690 | 0 | 01-14 |

| 11064 | 위도우7 설치 및 사용기 [6] |

|

23406 | 0 | 01-14 |

| 11063 | Windows 7 설치를 완료하였습니다. [6] | 지나가던 | 19064 | 0 | 01-14 |

| 11062 | 똥컴에 세븐설치후 글남겨요~ [9] | 요다 | 18647 | 0 | 01-16 |

| 11061 | 윈7 허접설치 사용기2 [6] |

|

20119 | 0 | 01-18 |

| 11060 | 윈도우7설치기 [4] |

|

17270 | 0 | 01-20 |

| 11059 | 허접 사용설치기2 [6] |

|

16670 | 0 | 01-21 |

| 11058 | 윈도우7 베타 미디어센터 사용기(획기적인 변화) [9] | 생강도넛 | 20655 | 0 | 01-21 |

| 11057 | 윈도우7 허접설치 사용기 [6] |

|

17019 | 0 | 01-23 |

| 11056 | 윈7 7000.. 설치사용기 [10] |

|

16299 | 0 | 02-09 |

| 11055 | windows 7 한달여간 사용기.. [11] |

|

16484 | 0 | 02-10 |

| 11054 | 아직도 공부중... [12] |

|

14542 | 0 | 02-12 |

| 11053 | 역시 다르군요. [26] |

|

14466 | 0 | 02-14 |

| 11052 | 윈도우7 이용후.. [8] |

|

14470 | 0 | 02-26 |

| 11051 | win 7 x64 7048 인스톨기 [6] | 산정 | 15341 | 0 | 03-06 |

| 11050 | 7048 x86 x64 한글2007에서 문제점발견 [7] |

|

14736 | 0 | 03-08 |

| 11049 | 한글화된 7048 사용후..문제점.. [3] |

|

13694 | 0 | 03-10 |

| 11048 | 7057 x64에서의 문제점 [8] | 유랑자 | 14205 | 0 | 03-14 |

| 11047 | 비스타 64비;트에서 naver pc그린 사용기 ^^ 스샷~ [8] | Star★Bros | 15245 | 0 | 03-16 |

| 11046 | IE8 설치후 [2] | 생강도넛 | 11427 | 0 | 03-20 |

수고 하셨습니다.